Categoría: Reivindicaciones

Privacidad: ¿Por qué no se deben distribuir vídeos de agresiones?

Desde que, como bien dijo Jon Sistiaga en más de una entrevista, «todo dios tiene un móvil» disponemos de muchas más evidencias en vídeo de hechos luctuosos, no solo ya de conflictos bélicos que era lo que él hablaba, sino también de todo tipo de delitos y agresiones más cercanos a nuestro día a día y tristemente habituales. Entre esos vídeos de delitos, como pueden ser robos, hurtos o menudeo de droga, los que más tienden a viralizarse son los que recogen agresiones físicas, normalmente a personas vulnerables como puedan ser personas dependientes, de edad avanzada o menores de edad (generalmente sufriendo abuso o bulling). Vamos a analizar ahora por qué no es bueno difundir este tipo de vídeos.

Generalmente la persona que difunde estos vídeos no lo hacen con mala intención, al contrario, el ánimo de esta gente es el de denunciar una situación abusiva, buscan que a través de la presión social la víctima pueda recibir apoyo y protección contra su agresor, la cuestión es que esa difusión no solo puede no ser la mejor manera de conseguirlo sino que también podríamos estar incurriendo en alguna falta o delito.

Uno de los puntos a tener en cuenta es que aunque creamos estar ayudando a la víctima realmente no tenemos su consentimiento para divulgar su agresión ni conocemos su opinión sobre ello. Las víctimas de estas agresiones en la mayoría de los casos se sienten, además de físicamente heridas, humilladas por su agresor, por lo que difundir el vídeo puede llegar a incrementar ese sentimiento de humillación o indefensión al ponerse al alcance de miles o hasta millones de personas, además de poder perpetuar la situación al dejar un testimonio en vídeo. Tampoco hay que obviar que aunque mucha buena gente se solidarizará con la víctima habrá también personas indeseables que, por desgracia, utilizarán el vídeo para buscar, humillar y acosar más a la víctimas.

Como decía al principio, la difusión descontrolada de una agresión puede ser más dañina para la víctima, peo también recalcaba que incluso podríamos caer en un delito contra la privacidad al hacerlo, pues la imagen de esas personas está protegida por la LOPDGDD. Aquí cito literalmente a la Agencia Española de Protección de Datos:

«Quien difunda ilegítimamente contenidos sensibles de terceros puede incurrir en distintos tipos de responsabilidades:

Responsabilidad en materia de protección de datos: la difusión de datos, especialmente si son sensibles, de una persona física (en contenidos tales como imágenes, audios o vídeos que permitan identificarla), publicados en diferentes servicios de internet sin consentimiento se considera una infracción de la normativa de protección de datos personales. Si los responsables son menores de edad, responderán solidariamente del pago de la multa sus padres o tutores.

Responsabilidad civil: por los daños y perjuicios, materiales y morales, causados. Si los causantes son menores de edad responderán de la indemnización sus padres o tutores.

Responsabilidad penal: la grabación y difusión de imágenes o vídeos sin consentimiento podrá ser constitutiva de delito, sancionable con penas de hasta 5 años de prisión.»

Además de lo mencionado arriba también habría que destacar que en muchas de estas publicaciones/denuncia se anima a los receptores a intentar identificar a los agresores para que reciban un castigo en represalia. Esto puede llevar a la que la persona que difunde o aporta datos acabe siendo cómplice de una agresión u otra campaña de acoso, esa vez dirigida contra el primer acosador. Aunque uno piense «merecido se lo tendría el agresor» hay que ver más allá, hay que pensar que las cosas pueden salirse de control y acabar derivando en represalias violentas por las que uno podría acabar frente a un juez.

¿Qué hacer en estos casos? Pues si se tienen conocimiento de una agresión recurrir a los tribunales, la fiscalía, las distintas fuerzas policiales o en caso de que sea en un centro escolar, a la dirección del mismo (cierto es que, por desgracia, muchos centros no están a la altura de la situación), aportando las pruebas recibidas. También la AEPD tiene un canal prioritario para solicitar la retirada de este tipos de materiales de las redes. Si alguien quiere usar alguno de estos vídeos como ejemplo de violencia, como material didáctico, yo diría que lo fundamental serían dos cosas: anonimizar a víctimas y agresores para que no puedan ser objeto de identificación y conseguir el consentimiento de la víctima para usarlo, aunque se hayan omitido sus datos, distorsionado su voz y/o emborronado su rostro.

Ciberseguridad: ¿Qué es el grooming y cómo actuar ante un caso?

Seguimos la serie de entradas sobre ciberseguridad y privacidad y vamos a tocar uno de los temas más graves y sensibles: el grooming.

¿Qué es el grooming? El grooming es un riesgo digital que afecta a los menores de edad, es el término que aplicamos a la situación de ciberacoso en la que un adulto manipula, engaña o chantajea a un menor de edad con objetivos sexuales: esto implica desde conseguir fotografías hasta realizar prácticas sexuales on-line, incluso llegándose a intentos de conocerse en persona. Esto puede darse en redes sociales, en sistemas de mensajería o en cualquier tipo de comunidad digital. El Código Penal español ya recoge este delito en el artículo 183.ter, pudiendo sancionarse con penas de cárcel de uno a tres años o multas de seis a veinticuatro meses. La red de investigación europea EUKids Online, de la que forma parte el instituto de ciberseguridad español INCIBE, recogía en un informe de 2018 que más del 42% de los menores con una edad comprendida entre los 13 y los 16 años, el rango de edad más afectado por esta amenaza,habían recibido mensajes de tipo sexual a través de internet.

¿Por qué este grupo entre los 13 y los 16 años es el más afectado? Suele ser la edad en la que estos menores empiezan a tener dispositivos con acceso a internet propios (tablets, teléfonos) y cuentas en redes sociales (algunos antes, claro, pero mintiendo en el formulario de acceso). Es lógico pues que este sea el rango de edad más atacado, los niños más pequeños no tienen tanta exposición a las redes. Por esto también es importante no proporcionarles este tipo de dispositivos de forma prematura.

No hay que tomarse a la ligera esta amenaza, un menor que haya sufrido este tipo de acoso o abuso puede sufrir graves daños psicológicos o emocionales a medio o largo plazo, este tipo de agresiones podrían afectarle de muchas maneras: causarle ansiedad, depresión, inseguridad, condicionar su forma de relacionarse con otras personas, provocar que normalice los comportamientos abusivos, dificultarle el relacionarse con normalidad con otras personas o tener relaciones afectivas sanas… incluso puede llegar a ponerse en una situación en la que corra el peligro de sufrir una agresión física. Las consecuencias de la agresión pueden llegar a ser muy graves.

¿Cómo se previene el grooming? Bueno, no hay una fórmula científica para esto, no hay una serie de pasos que sí o sí nos lleven a conseguir una seguridad perfecta porque hablamos de relaciones entre humanos aunque se hagan por medio de dispositivos informáticos. En internet existen varias guías sobre el tema realizadas por profesionales. Uno de los puntos clave sería enseñar al menor a reconocer el peligro, una buena educación tanto en el terreno digital como en el terreno afectivo-sexual: que sepa no solo utilizar sus dispositivos de una forma técnicamente competente sino también de una forma socialmente responsable y segura, que sepa reconocer una agresión sexual y que sepa cómo actuar frente al acoso o al intento de abuso. Si se le va a dar al menor un dispositivo es importante enseñarle antes cómo usarlo de forma segura.

Se habla también en algunos ejemplos o guías para padres sobre controlar el uso que el menor hace de las redes sociales, esto está bien pero hay que ser conscientes de que no es una solución definitiva, el menor puede tener una cuenta que los padres desconozcan, si es un app de mensajería puede haber borrado las conversaciones, el contenido peligroso puede estar oculto en el equipo y protegido por cifrado… incluso una actitud demasiado inquisitiva puede hacer que la relación de confianza entre el menor y sus padres se deteriore al punto de que este no se atreva a contarles que está siendo acosado. Eso no quita, claro, que se deba echar un ojo a lo que publica y a sus interacciones y hablar con él en caso de detectar algún comportamiento que pueda ser de riesgo, intentando siempre que la comunicación sea constructiva, explicarle por qué no debe subir según qué cosas (fotografías, ubicaciones, etc.) o por qué ciertos comentarios que puede recibir no son adecuados. Es decir, es un buen complemento a la educación y formación, pero no un sustituto.

Detectar si un menor está siendo víctima de grooming es complicado en muchos casos, aunque se esté alerta sobre si manifiesta algún comportamiento inusual este puede confundirse con cambios de actitud típicos de la adolescencia. Pueden ser síntomas de estar siendo agredido el que se manifiesten cambios de humor bruscos, tristeza, abandono de actividades que antes le ilusionaban, cambios entre sus grupos de amistades, falta de comunicación, reacciones inusualmente agresivas ante bromas o comentarios críticos, miedo a salir de casa, ausencias injustificadas a sus clases… Como ya comenté, son unas señales que pueden pasar en muchos casos por actitudes típicas de esa edad y dificultan la detección temprana del problema.

Al final hay que ser conscientes de que es imposible proteger a un hijo durante todo el tiempo, por esto es importante enseñarle a protegerse, además de intentar tener una relación de confianza para que se sienta seguro si tiene que denunciar una agresión, porque si el menor piensa «Si les cuento a mis padres esto me van a gritar, me van a castigar» es muy posible que se calle hasta que llegue a un punto en que la situación ya sea insoportable.

¿Qué hacer en caso de que un menor sea víctima de este tipo de acoso? Dos cosas muy importantes: la primera es no culpabilizar a la víctima, la segunda es denunciar. Es importante en un primer momento no presionar al menor ni hacerle sentirse culpable, es importante que se sienta seguro y apoyado en ese momento para que pueda denunciar lo que ha sufrido, para que no se sienta señalado o para que no llegue a creer que él mismo ha sido culpable de haber recibido una agresión. Para denunciar se puede recurrir tanto a las fuerzas policiales (Policía Nacional o Guardia Civil) como acudiendo directamente al juzgado de guardia o a la fiscalía de menores. Aunque en el momento de presentar la denuncia no será necesario aportar las pruebas nunca está demás llevarlas, a ser posible con la menor manipulación de las mismas. Recomiendo consultar con un perito forense informático para estas labores, para intentar no destruir las evidencias en el proceso.

Existen asociaciones y ONG‘s que dan ayuda y apoyo tanto a las víctimas de agresiones sexuales como a las víctimas, haciendo un trabajo muy valioso para la sociedad. Creo que es muy recomendable acudir a ellas por disponer de profesionales que conocen bien la problemática, que pueden dar apoyo al menor agredido o aconsejarnos cual será la mejor manera de actuar, tanto antes como después de denunciar, ya que no hay que olvidar que para la persona agredida siempre será un proceso duro el enfrentarse a su agresor, por lo que es importante que se sienta apoyada.

Admiralty Code ¿Qué es? ¿Puede servirnos para estar prevenidos ante noticias falsas/propaganda?

El «Admiralty Code«, también llamado «NATO System«, en castellano «Sistema de la OTAN«, es un método para analizar la fiabilidad de la información diseñado y utilizado por la OTAN y por los servicios de inteligencia de los países que forman parte del acuerdo UKUSA. Aunque originalmente fue creado como una herramienta para servicios de inteligencia naval su utilidad puede extenderse a muchos otros contextos, incluso al académico, el investigador JM Hanson destacaba en un artículo para la UNSW de Sidney que podría tratarse de una herramienta fundamental para fomentar el auto-aprendizaje, además de una buena metodología para los estudiantes que buscan recursos educativos o fuentes para una investigación. Ya hemos hablado en el pasado de la proliferación de propaganda en internet, tanto con fines económicos como políticos, también de cómo reducir nuestra exposición a la misma. Los criterios usados en el método Admiralty Code pueden ser útiles herramientas a la hora de analizar la información que recibimos en nuestro teléfono, correo electrónico, etc.

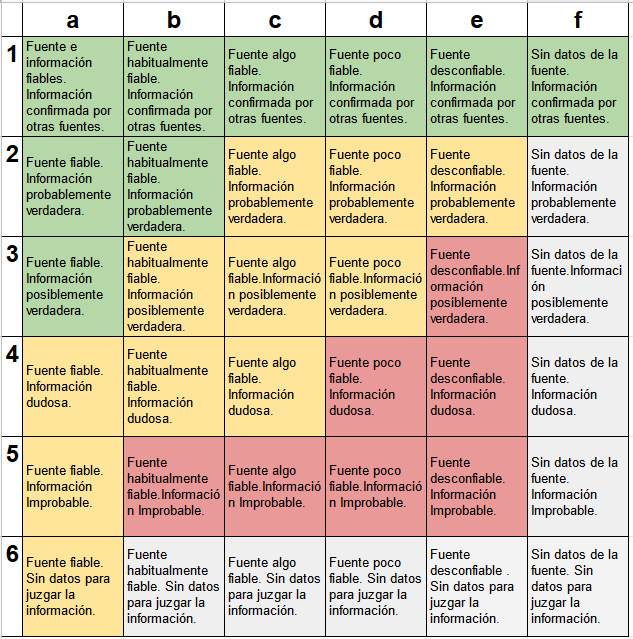

¿En qué consiste pues este método? Pues consiste en analizar tanto la fiabilidad de la fuente como la coherencia y credibilidad de la información, usando dos escalas de seis puntos para ello.

Escala de fiabilidad de la fuente:

- A – Totalmente Fiable: La fuente tiene un buen historial previo, siempre ha ofrecido información fiable y auténtica, mostrándose además competentes en el tratamiento y presentación de la información.

- B – Habitualmente Fiable: La fuente tiene un buen historial previo, en la gran mayoría de las ocasiones ha ofrecido información fiable y auténtica.

- C- Algo Fiable: Aunque la fuente ha ofrecido en el pasado información válida, debemos «cogerla con pinzas» porque no siempre nos ofrece datos fiables.

- D – Habitualmente no confiable: Aunque la fuente ha ofrecido en el pasado información válida alguna vez, debemos «cogerla con pinzas» porque en la mayoría de las ocasiones no ha sido una fuente fiable.

- E – Desconfiable: La fuente tiene un historial previo de información falsa o poco fiable, ya sea por incompetencia o por ser ese su objetivo.

- F – Sin Datos: Desconocemos el historial previo de la fuente.

Escala de credibilidad de la información:

- Confirmado en varias fuentes: La información parece lógica y coherente, además está confirmada por varias fuentes independientes.

- Probablemente cierto: La información parece totalmente lógica y coherente, aunque no esté confirmada en más fuentes de momento.

- Posiblemente cierto: La información parece razonablemente lógica y coherente.

- Dudoso: Aunque lo que nos cuente la información es posible, carece de lógica o de coherencia con otras situaciones conocidas pasadas.

- Improbable: Lo que nos cuenta la información es imposible, contradictorio o totalmente ilógico en si mismo. Varias informaciones sobre el tema la contradicen.

- Sin base: Carecemos de base para poder medir la credibilidad de la información.

De esta forma podríamos elaborar una tabla con la que validar nuestros contenidos, con un código de colores similar a un semáforo [verde: esto en principio parece cierto, amarillo: habrá que andarse con ojo, rojo:esto probablemente sea falso] para estar advertidos de la fiabilidad de la información que estamos recibiendo:

Este sistema ha recibido críticas de múltiples analistas de inteligencia, por ejemplo porque su bidimensionalidad puede llevarnos a tener dudas: ¿es más fiable una información marcada como B3 o como C2? En cualquier casi aquí no planteamos ya la idea de elaborar informes de inteligencia, sino la de servirnos de este criterio un poco como guía para evaluar las noticias que leemos. Cuando veamos un titular jugoso pensemos primero ¿de dónde sale esta noticia? ¿qué historial tiene este medio en este tema? y después pasemos al punto ¿esto es posible? ¿es coherente?

Criptoanálisis de manguera de goma o de tubo de goma

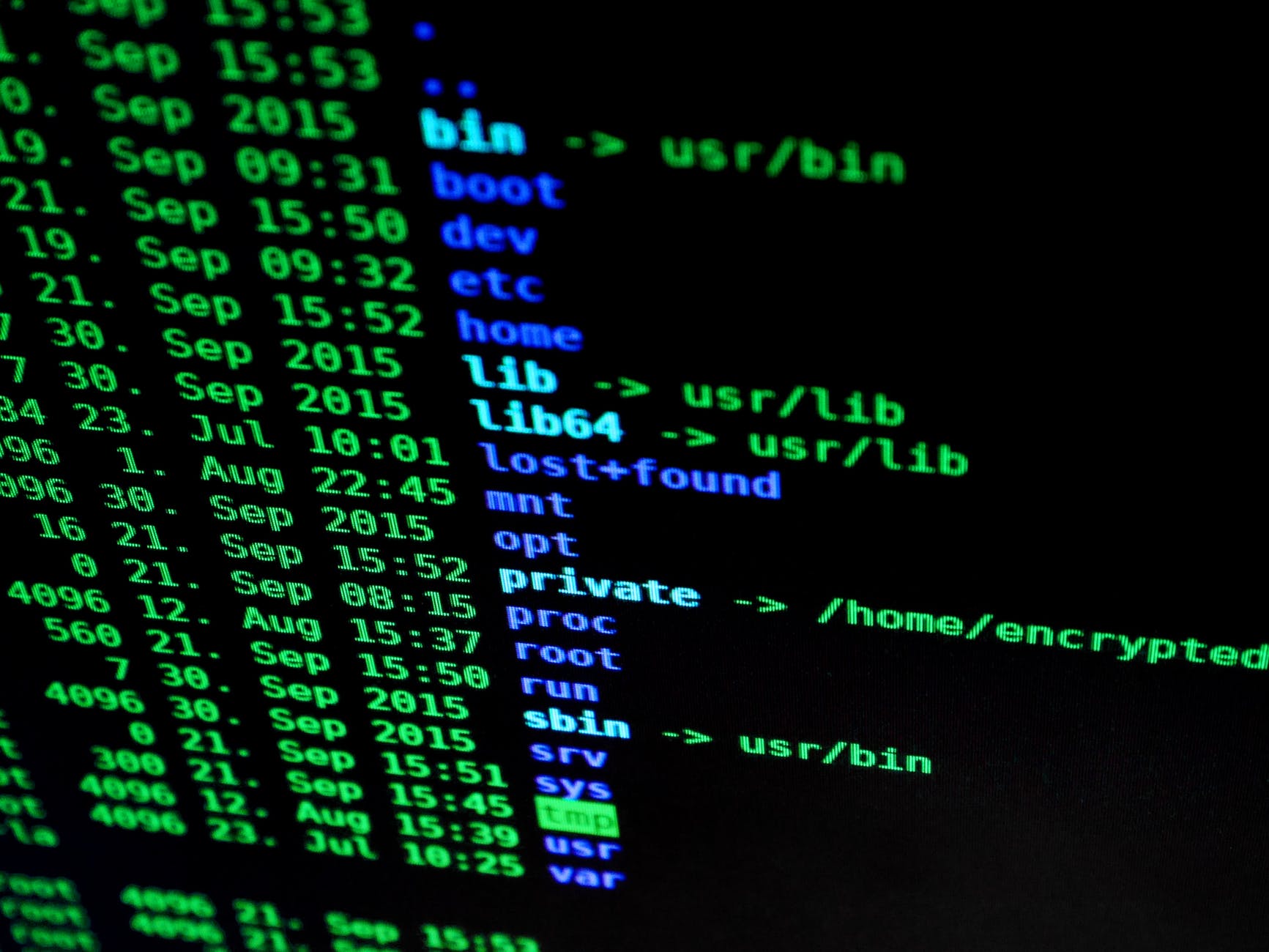

Seguramente muchos ayer leisteis la noticia del secuestro de Zaryn Dentzel, el fundador de Tuenti que alega que unos encapuchados le secuestraron y torturaron, en principio para conseguir sus claves de su cartera de criptomonedas (aunque algunos medios señalan que en su declaración oficial omitió ese dato, tal vez fuera un rumor lo de las criptos, tal vez le tenga miedo a la Agencia Tributaria, insondables misterios). Las criptomonedas son muy difíciles de rastrear y garantizan un alto grado de anonimato en sus operaciones, eso que muchos de sus defensores venden como una de sus grandes virtudes tiene también un gran peligro para su poseedor: si alguien te roba el control de la cuenta dile adiós a tu dinero. Esto nos lleva a que haya casos en los que una cantidad obscena de dinero esté protegida tan solo por una contraseña.

Es evidente pues que la necesidad de una seguridad informática potente se convierte en un punto crítico, estos sistemas suelen tener cifrados muy fuertes, políticas de auntenticación de varios factores, exigen contraseñas complejas, actualizan y revisan constantemente su seguridad… en resumen, que robar una cuenta a través de un ataque informático suele ser técnicamente complejo y costoso en tiempo y recursos, en esta estructura el eslabón más débil sería el usuario, el factor humano. Por eso cuando hablaba ayer de la noticia con unos compañeros, hacía referencia al término «criptoanálisis de manguera de goma» o «método del tubo de goma«.

El término se dice que fue enunciado por primera vez a principios de los 90 por el especialista en ciberseguridad Marcus J. Ranum, investigador del proyecto DARPA, y es un eufemismo para hablar de conseguir una contraseña no através de un ataque técnico informático, sino sirviéndose de presiones psicológicas, coacción o incluso tortura para que la persona que conoce la clave nos la entregue. El nombre haría referencia a una técnica de interrogatorio por tortura concreta, el bastinado con una manguera de goma (literalmente, golpear a alguien con una manguera de goma hasta que confiese). Aunque originalmente el nombre haga referencia a una forma de tortura física, cuando hablamos de «manguera de goma» podemos referirnos a todo tipo de presiones y coacciones: amenazas de cárcel, de revelación de secretos comprometedores para la imagen pública de la persona, de consecuencias legales, de multas, presiones a familiares… Incluso no siempre tiene que tratarse de métodos ilegales o brutales, como ya hemos visto hablamos de un concepto amplio consistente en presionar a quien tiene la clave para que la entregue, puede incluso referirse a la obtención de beneficios penitenciarios por colaborar con una investigación. Imaginemos que hacienda investiga las cuentas de un evasor fiscal y necesita la clave de cifrado de un disco duro para poder hacerlo, clave que tiene el contable de dicho evasor: ofrecerle una rebaja en su condena entraría dentro de este concepto también.

Consejos para reducir la exposición a informaciones tóxicas en internet.

Cuando hace unas semanas hablaba sobre la propagación de propaganda y desinformación a través de la red, comentaba cómo esas estrategias de desinformación e intoxicación se aprovechan de los sesgos, tanto de usuarios como de los diseñadores de los algoritmos, para maximizar su impacto. El último escándalo ha sido la confirmación por parte de Twitter de que su algoritmo da mayor relevancia a los mensajes de la extrema derecha, aunque afirman no saber por qué (mi opinión personal: lo saben perfectamente, pero hoy por hoy es clave para su modelo de negocio). ¿Podemos protegernos de la exposición a las decisiones de los algoritmos y a tanta propaganda tóxica? Hay formas de hacerlo, yo creo que una de las estrategias más efectivas es la de ralentizar el bombardeo de notificaciones, evitando los problemas generados por esa ansiedad que nos provoca el exceso de velocidad en la llegada de información.

Voy a hacer una modificación rápida para aclarar una duda que me ha llegado al poco de publicar ¿qué es un algoritmo? Simplemente es un conjunto de instrucciones o reglas que nos permiten solucionar un problema. Los programas informáticos están basados en algoritmos que recibiendo una entrada de información nos ofrecen una información procesada de salida. En el caso de las redes sociales o de las páginas de noticias pensad que la entrada es una recopilación de nuestro comportamiento previo en dicha red y la salida serán las noticias o publicaciones que consideren que son más adecuadas para nosotros. La cuestión es que el criterio de qué es «más adecuado» pues no es ni inocente ni transparente, por un lado está diseñado para mantener nuestra atención en el producto el mayor tiempo posible y por otro lado puede estar influído ya sea por sesgos involuntarios de los diseñadores como por sesgos totalmente malintencionados que se alineen con sus objetivos económicos o políticos. De ahí que más adelante vayamos a hablar mucho de cómo reducir nuestra exposición a los mismos.

Veamos algunos consejos para distintas redes, para evitar que sus algoritmos nos arrastren hasta contenidos que son tan nocivos para nuestra salud mental como para el desarrollo de la sociedad:

Facebook:

Seguramente Facebook sea la red social en la que es más complicado huir de la influencia de su algoritmo. Como con todos los productos que veremos aquí para mi lo primero es desactivar las notificaciones, que nuestro teléfono no esté secuestrando nuestra atención es una medida importante para evitar la propaganda tóxica. El segundo punto es bloquear a la gente que va repartiendo propaganda, muchas veces con la apariencia de estar planteando un debate abierto aprovecharán para colarte desinformación en los comentarios de tus publicaciones. Igualmente si ves un titular que suene a noticia falsa, desinformación o discurso de odio no entres a comentarlo, no le des relevancia y simplemente denuncia, lo mismo con grupos de usuarios o páginas temáticas cuyo mensaje sea también obviamente propaganda. Sinceramente, no creo que al denunciar realmente logremos algo más allá de que Facebook deje de mostrarnos esa publicidad, pero incluso ese pequeño cambio puede ser un freno a la propagación de esas informaciones, porque además reduces el número de interacciones.

Teléfono móvil/PC:

Es importante desactivar las notificaciones de páginas de noticias en nuestro navegador, sobre todo en el del teléfono, de esta forma evitamos que la redacción de dichos medios decida por nosotros qué mostrarnos. Buscando nosotros mismos las noticias que queremos elegimos la forma, el momento y la velocidad a la que nos informamos y no estamos sometidos al criterio de un algoritmo que habrá sido diseñado conforme los intereses de los dueños de ese medio de comunicación. Otro punto destacable sobre las páginas de noticias es no entrar en noticias cuyo titular está diseñado obviamente para provocar una reacción visceral, ya sea por gusto o por asco.

Twitter:

Lo más importante para reducir nuestra exposición a su algoritmo es cambiar en la configuración de Twitter para que en lugar de los tweets destacados nos los muestre en orden cronológico, eso anula en gran parte los sesgos del algoritmo. Después vuelvo a recomendar lo mismo que en Facebook: mejor bloquear que discutir (al final del artículo también pienso dar algún consejo sobre esto), porque cuando nos enzarzamos en una discusión damos más relevancia a ese contenido, más interacciones, más impresiones y eso lleva a que aparezca con más facilidad en la línea de tiempo de la gente que usa el orden de destacados en lugar del cronológico. Revisad también vuestros seguidores, a veces aparecen bots obvios no sé muy bien con qué intención, pero es mejor aplicar el block en esos casos.

Whatsapp/Telegram/Mensajería en general:

Lo primero que mencionaría sobre estos sistemas de mensajería es intentar estar en el menor número de grupos posible y cuando no podamos salirnos de uno por presión social, silenciarlo de forma que no nos esté llegando constantemente un bombardeo de información. Aunque no tengo datos estadísticos completos, por observación de mi entorno diría que Whatsapp en general y los grupos (de ex alumnos, de familiares, de trabajo, de agrupaciones que comparten una afición) en particular son los responsables máximos de la mayor expansión de la propaganda novica, que resulta muy fácil de distribuir de esta forma. ¿Te parece abrumador mirar un grupo y ver 80 mensajes sin leer? Seguramente no haya nada verdaderamente importante así que no dejes que eso te estrese, la alternativa es peor.

Youtube:

Con la popular plataforma de vídeos lo primero que recomiendo es no usar la reproducción automática. Esta funcionalidad puede ser interesante si estamos escuchando música y queremos que nos salgan más canciones similares a las que escuchamos, pero en caso de contenidos de corte político puede llevarnos a insondables abismos de abyección. Tan importante como eso es ir a la configuración de notificaciones y desactivar siempre, insisto en ese SIEMPRE, la opción de “Vídeos Recomendados”, también recomendaría quitar la de “Suscripciones” por si acaso, pero la de “Vídeos Recomendados” es realmente importante desactivarla porque es la puerta de entrada a ser manipulados por su algoritmo. También, para estar menos expuestos a lo que puedan saber de nosotros recomendaría configurar que nuestra actividad no se almacene (es cierto que para ciertas cosas perderemos funcionalidades, pero en privacidad ganaremos mucho) o que se elimine por lo menos cada tres meses. Como siempre también añadiría el quitar las notificaciones en el navegador y en el teléfono para evitar el efecto-bombardeo. También como en los otros casos destacaría no interactuar con las publicaciones tóxicas, no meterse a comentar aunque sea para desmentir bulos y ni siquiera darle un voto negativo ya que para el algoritmo de Youtube incluso el voto negativo es un indicador de que es un contenido relevante para un perfil de gente..

Bueno, he insistido mucho en la estrategia de bloquear para evitar que la propaganda e información tóxica circulen y alguno estará pensando ¿entonces cómo combato ese mensaje?¿cómo evito por ejemplo que los racistas lancen su propaganda en redes? Lo primero es que hay que ser conscientes de que al final casi todo se reduce a dinero: las redes sociales para ganar dinero necesitan que sus usuarios estén enganchados a sus pantallas, los medios sensacionalistas necesitan que hagamos click en sus titulares impactantes, incluso los partidos políticos o hasta gobiernos que están metidos detrás de alguna de esas campañas al final lo que persiguen es un beneficio económico, aunque ya sea a través de procedimientos geopolíticos más complejos.Sabiendo esto somos conscientes de que interactuar con la propaganda aunque sea para negarla es malo, porque si haces click en una noticia para decir “esto es mentira” a quien la publica le da igual, su objetivo era que hicieras click y lo has hecho por lo que ha cumplido su objetivo, si interactúas con una publicación en una red social para la red social eso es algo positivo, aunque te estés cagando en los muertos del que publicó ese contenido ellos están consiguiendo su objetivo, que es aumentar el tiempo que pasas usando su producto. ¿Quieres combatir los discursos de odio y la propaganda nociva? Pues además del primer paso de silenciarlas la mejor forma de contraargumentar es no gastar energía en debatir lo que otros quieran que debatas, hablar de los temas que te interesen de forma constructiva para dar relevancia a un discurso positivo en contraposición al que intentas combatir. A medio y a largo plazo es la forma de construir una alternativa al bombardeo mediático.

Protección de datos: Derecho de acceso ¿en qué consiste?

El derecho de acceso viene recogido tanto en la RGPD europea, en su artículo 15, como en la LOPDGDD española. Este derecho nos garantiza el poder obtener información del tratamiento que se realiza sobre nuestros datos personales. En el caso de que se esté realizando dicho tratamiento, podremos obtener la siguiente información:

- La identidad del responsable del tratamiento.

- Los fines del tratamiento y las categorías de datos personales que se traten.

- Una copia de nuestros datos personales.

- Los destinatarios o las categorías de destinatarios a los que se comunicaron o serán comunicados los datos personales.

- La verificación de si se han enviado nuestros datos a países fuera del Espacio Económico Europeo y, en caso de que se haya hecho, las garantías que se han aplicado a ese tratamiento.

- El plazo previsto de conservación de los datos.

- En que caso de que los datos personales no se hayan obtenido directamente de nosotros, cualquier información disponible sobre su origen.

- La existencia de decisiones automatizadas, como la elaboración de perfiles e información significativa sobre la lógica aplicada y las posibles consecuencias previstas de ese tratamiento para nosotros.

Además, el responsable del tratamiento deberá informarnos de la posibilidad de interponer una reclamación ante una autoridad de control (en españa al AEPD) y de poder ejercer nuestros derechos de oposición, rectificación, limitación del tratamiento o supresión de dichos datos.

Al igual que comentábamos con el derecho de supresión, el derecho de acceso no es ilimitado y existen una serie de supuestos en los que no podremos ejercerlo, que será cuando los datos sean tratados para los siguientes fines:

- Seguridad y defensa del Estado.

- Prevención, detección, investigación o enjuiciamiento de acciones penales.

- En el ejercicio de las labores de supervisión y control por parte de autoridades públicas.

- En procedimientos judiciales tanto penales como civiles.

- En caso de que entren en conflicto con la protección de los derechos de otros.

El responsable del tratamiento deberá responde a nuestra solicitud en el plazo de un mes, tanto si existen datos como si no, aunque el plazo podrá alargarse dos meses dependiendo de la complejidad y la carga de trabajo. El ejercicio de este derecho será gratuito, aunque podrá exigirse un pago por él o rechazarse la solicitud en caso de que se haga un uso repetitivo o abusivo del mismo (imaginad que un grupo de gente para atacar a una empresa mandara una solicitud de acceso a sus datos cada hora). Ojo, porque si ejercemos este derecho más de dos veces en un plazo de seis meses se podrá considerar como repetitivo.

Como siempre, a través del a AEPD tenemos disponible un formulario en PDF para ejercer nuestro derecho.

Protección de datos: Derecho de supresión ¿En qué consiste?

El derecho de supresion viene recogido en el artículo 17 del RGPD y básicamente nos garantiza que podremos solicitar al responsable del tratamiento de nuestros datos personales que los elimine y este tendrá que hacerlo, siempre que se cumplan ciertas circunstancias:

- Si tus datos personales ya no son necesarios en relación con los fines para los que fueron recopilados, o si el fin del tratamiento ha cambiado.

- Si el tratamiento se basaba solo en tu consentimiento y lo has retirado.

- Si previamente has ejercido tu derecho de oposición para solicitar que no se ejecute el tratamiento.

- Si tus datos se consiguieron de forma ilegal o se trataron de forma ilícita.

- Si la información se procesa a través de la oferta servicios de la sociedad de la información a un menor de edad.

- Si deben eliminarse para cumplir con una obligación legal establecida por el derecho de la UE o de algún estado miembro.

Este derecho fue uno de los más comentados cuando se lanzó el reglamento pues se permite aplicarlo de manera específica a los buscadores de internet, una práctica que se conoció como «derecho al olvido«, que permite eliminar nuestros datos de los resultados de las búsquedas de, por ejemplo, Google o DuckDuckGo y que levantó cierta polémica en su momento, pues se considera que este derecho puede entrar en colisión con los derechos a la libertad de información y libertad de expresión.

También hay que puntualizar que este derecho no es ilimitado, la supresión de los datos no será posible cuando estos sean necesarios para el cumplimiento de una obligación legal, para el cumplimiento de una misión realizada en interés público o en el ejercicio de poderes públicos conferidos a la persona responsable, por razones de interés público, en el ámbito de la salud pública, con fines de archivo de interés público, fines de investigación científica o histórica o fines estadísticos, o para la formulación, el ejercicio o la defensa de reclamaciones, además de los derechos a la libertad de información y de expresión mencionados ya en el párrafo sobre buscadores.

Para ejercitar este decho la AEPD nos facilita desde su web un formulario que podemos cubrir para ejercer este derecho.