Hace un rato comentaba en Facebook un artículo de El País sobre cómo detectar y echar a intrusos de tu red wifi. Aquí ya hablamos en el pasado sobre cómo asegurar una red wifi, y hace ya unos años sobre herramientas de Windows para detectar intrusos. Pero ¿y con Ubuntu/GNU Linux?

Recordaréis que hace unos meses hablamos sobre la forma de ver qué IP’s están libres en una red haciendo uso de nMap. Pues de forma similar, podemos usar esta herramienta para ver qué equipos están en nuestra red. Usaremos nMap para escanear nuestra red local en busca de todas las ip conectadas:

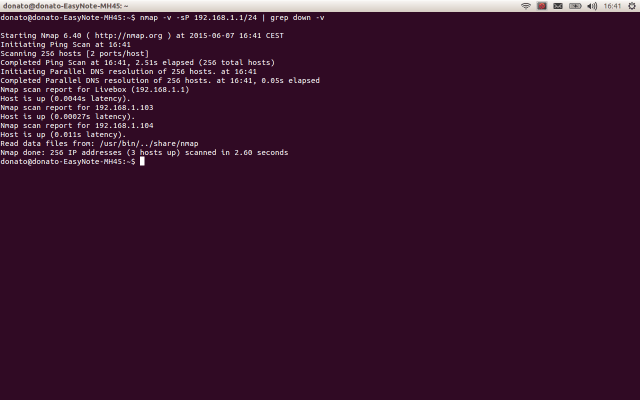

nmap -v -sP 192.168.1.1/24 | grep down -v

Nos dará un resultado tal cual este de la imagen (en mi caso está el portátil, un móvil y el router)

Bueno, si compruebas que en esa lista de IP hay dispositivos que no deberían estar el primer paso es cambiar la contraseña del router para echarlos, pero antes puedes apuntar las MAC de los dispositivos para bloquearles el acceso a tu red. No es una medida definitiva, ya que les bastaría con camuflar su MAC para saltar el bloqueo, pero les dará la lata (otra solución, más efectiva aunque tampoco definitiva es usar una lista blanca, es decir, bloquear todas las MAC menos las de tus dispositivos). ¿Cómo conocemos las MAC de los equipos conectados? Pues ya que sabes su IP basta con un comando arp para que veamos la MAC:

#usamos arp -n seguido de la IP #Para conocer la MAC de ese dispositivo #en el ejemplo el 192.168.1.103 arp -n 192.168.1.103

De la lista de resultados obtenida, la MAC es el número que aparece como DirecciónHW. Una vez apuntadas las MAC a bloquear (o a permitir), te vas a la configuración de tu router y allí configuras el filtrado por MAC.

Y con esto tienes a los intrusos fuera, al menos por un rato.