Aunque todavía son muy usados y muchas versiones de Linux, la mayoría, todavía les dan soporte, la realidad es que los comandos ifconfig, netstat, arp, iwconfig, iptunnel, nameif, y route están ya considerados obsoletos. El paquete net-tools, que contenía la mayoría de ellos, lleva tiempo sin mantenimiento y ha sido reemplazado por iproute2.

Veamos una lista con estos reemplazos:

- arp: ha sido reemplazado por ip n

- ifconfig: hoy por hoy puede ser sustituído por ip a , por ip link o por ip -s

- iptunnel: ha sido reemplazado por ip tunnel

- iwconfig: ha sido reemplazado por iw

- nameif: hoy por hoy puede ser sustituído por ip link o por ifrename

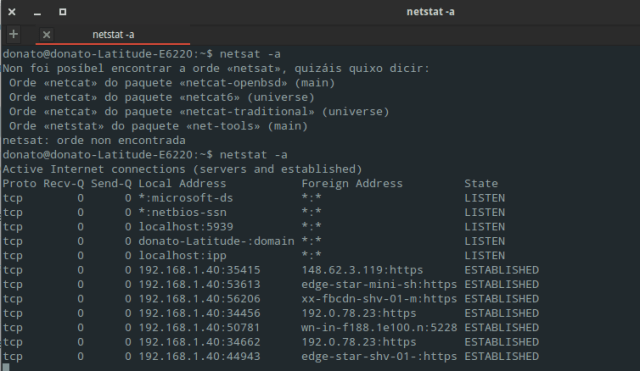

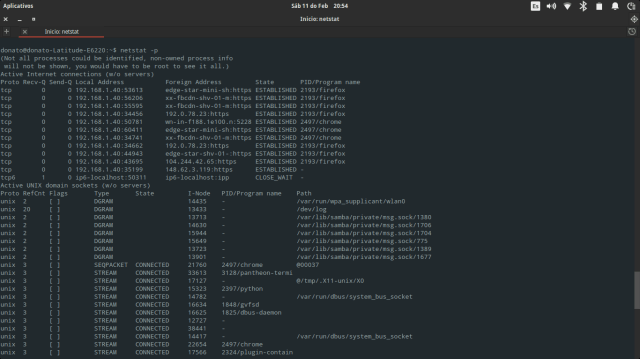

- netstat: hoy por hoy puede ser sustituído por ss, y dependiendo de qué datos quisiéramos filtrar también por ip route,ip -s link o ip maddr

- route: ha sido reemplazado por ip r

-p nos saca el nombre del programa para cada socket,

-p nos saca el nombre del programa para cada socket, -a todos los puertos a la escucha…

-a todos los puertos a la escucha…